消息列表

-

內容說明:

推出FG-91G、121G、201G及FAP-231K相關方案,並依原廠產品規劃,同步下架FG-201F、FAP-231G方案

-

內容說明:

推出AP-615、AP-565/518、AP-503H等型號

適用高端、倉儲製造、飯店業三大客群,多樣品項供3年租轉售方案,另可加購AI雲管授權。

*網站價格與型號僅供參考,實際產品資訊請以本公司申請書內容為主

*若有特殊需求請務必先聯繫本公司客服或業務經理確認庫存狀況,以確保供貨時效與準確性

-

內容說明:

Palo Alto資安艦隊系列已恢復受理

上架方案新購三年硬體含授權: NGFW-440版(XA25)、NGFW-450版(XC25)、NGFW-460(XYK5)。

詳細方案內容請參考超連結

-

內容說明:

自 FortiOS v7.6.3 起,FortiGate 全機型將不再支援 SSL VPN 的 Tunnel 模式

僅保留Web模式,並改名為 Agentless VPN。主要變更如下:

1. Tunnel Mode 停止支援

2. 僅保留 Web Mode(Agentless VPN)為預設

建議行動:

請儘早將原 SSL VPN 使用方式轉移至 IPsec VPN,以確保服務穩定性。

最新 IPsec VPN 功能與設定說明請參考官方手冊。

詳細說明與轉換建議參考超連結

-

說明:

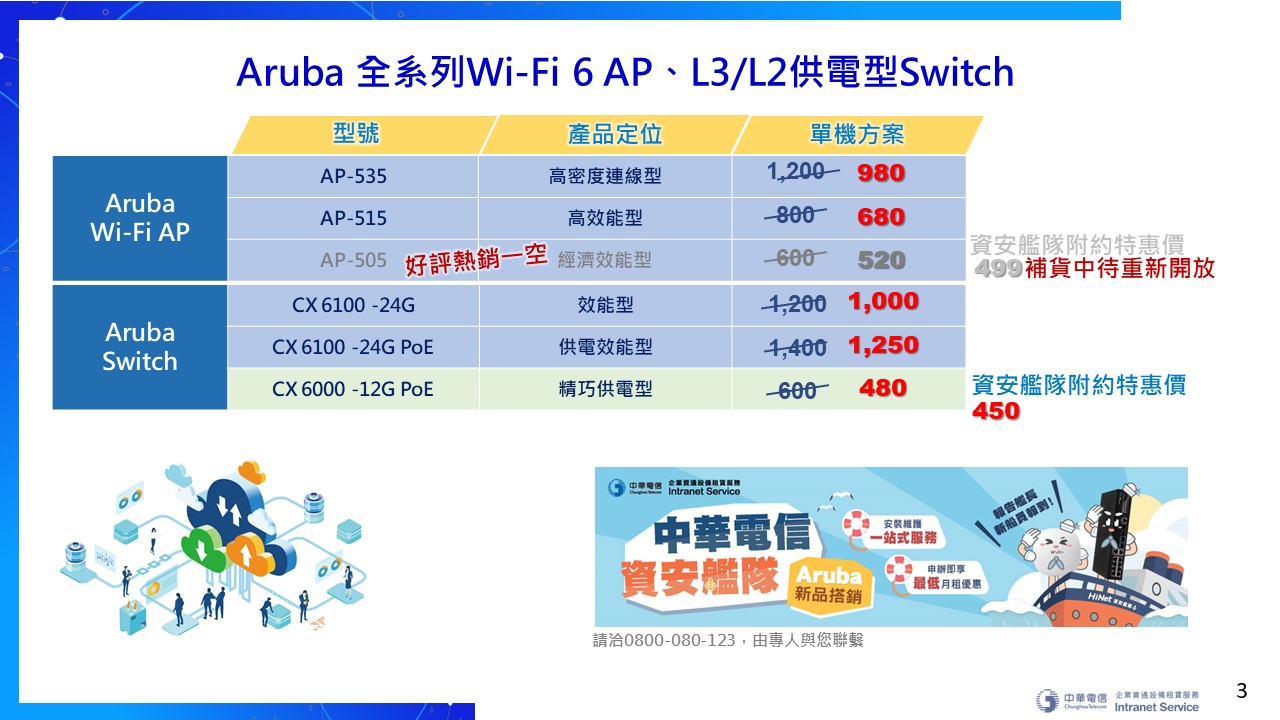

中華電信資安艦隊系列,添增台灣無線市佔第一品牌-HPE Aruba Networking 高優質產品,堅強陣容再出擊,最低優惠享有諮詢規劃、安裝設定、3年維護,全服務只要月繳無負擔。

了解更多

-

說明:

EnGenius Fit全系列專案規劃

請洽詢客服電話0800-050-868專業諮詢,客服時間週一至週五上午9:00 至下午5:00。

了解更多

-

說明:

FortiOS SSL VPN 身份驗證前的堆疊記憶體緩衝區溢位弱點 [CWE122] 可能允許未經身份驗證的遠端攻擊者透過精密設計的訪問要求進而執行任意代碼或命令。

目前這些漏洞所影響的產品:

FortiOS-6K7K版本7.0.10、7.0.5

6.4.12、 6.4.10 、 6.4.8 、 6.4.6 、 6.4.2

6.2.9到 6.2.13 、 6.2.6 到 6.2.7 、 6.2.4;6.0.12到 6.0.16

FortiOS版本7.2.0到7.2.4

建議作法:

確認VPN SSL VPN Settings 紅框處 SSL VPN是否有啟用。如無須SSL VPN相關功能,但選項卻是Enable的話,請將它Disable。

須使用SSL VPN功能並啟用,建議受影響的用戶請立即更新至以下版本:

FortiOS 6K7K 版本:請更新至7.0.12或以上、6.4.13或以上、6.2.15或以上、6.0.17或以上

FortiOS版本:請更新至FortiOS版本7.4.0或以上、7.2.5或以上、7.0.12或以上、6.4.13或以上、6.2.14或以上、6.0.17或以上

FortiProxy版本:7.2.4或以上、7.0.10或以上

非受影響的版本或已更新到上述版本,則不需擔心此漏洞,不會造成任何影響。

細部執行作法請參考FortiGuard網站PSIRT Advisory FG-IR-23-097詳細資訊

-

說明:

CVE-2022-40684 是FortiOS、FortiProxy以及FortiSwitchManager管理介面的繞過身份驗證弱點,可能允許未經身份驗證的攻擊者通過特製的HTTP或HTTPS請求來在管裡屆面上執行任意的維運作業。

目前這些漏洞所影響的產品:

FortiOS版本7.2.0到7.2.1

FortiOS版本7.0.0到7.0.6

建議作法:

細部執行作法請參考FortiGuard網站PSIRT Advisory FG-IR-22-377詳細資訊

建議受影響的用戶請立即更新至以下版本:

請更新至FortiOS版本7.2.2或以上

請更新至FortiOS版本7.0.7或以上

非受影響的版本或已更新到上述版本,則不需擔心此漏洞,不會造成任何影響。

若現行設備無法更新到所要求之版本,相關配套處理方式:管制可以存取到管理介面的IP 位址(Limit IP addresses that can reach the administrative interface)。

-

說明:

編號CVE-2021-44228漏洞又被稱為Log4shell,危險等級:CVE-2021-40444(CVSS:3.1 10),屬重大危險等級。

發生於開源日誌資料庫Log4j,Log4j的JNDI功能可用於組態、紀錄訊息。

遠端程式碼執行(remote code execution,RCE)漏洞,是Log4j的JDNI API未能驗證遠端攻擊者由惡意LDAP或其他端點發送修改過參數的log訊息,而自LDAP伺服器下載惡意程式碼至受害系統執行,最嚴重可接管整臺系統。

建議作法:

更多詳細說明,請參閱

進行資產盤點,若資訊系統架構中有Apache Log4j之伺服器主機,需依照附件進行版本升級,或更改系統參數。

更新Fortinet防火牆IPS Signature版本至19.00218。